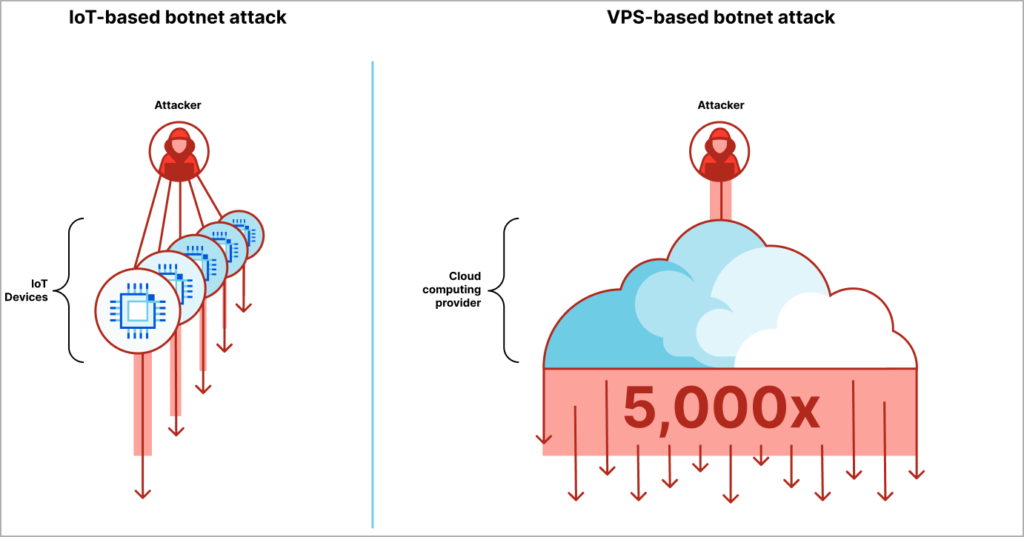

Los ataques DDoS (denegación de servicio distribuido) hipervolumétricos en el primer trimestre de 2023 han pasado de depender de dispositivos IoT comprometidos a aprovechar servidores privados virtuales (VPS) violados.

Según la empresa de seguridad de Internet Cloudflare, la nueva generación de redes de bots abandonó gradualmente la táctica de construir grandes enjambres de dispositivos IoT individualmente débiles y ahora se están desplazando hacia servidores VPS vulnerables y mal configurados utilizando credenciales de API filtradas o exploits conocidos.

Este enfoque ayuda a los actores de amenazas a crear redes de bots de alto rendimiento de manera más fácil y, a menudo, más rápida, que puede ser hasta 5.000 veces más fuerte que las redes de bots basadas en IoT.

En el informe de Cloudflare se explica:

«La nueva generación de botnets usa una fracción de la cantidad de dispositivos, pero cada dispositivo es sustancialmente más fuerte».

«Los proveedores de computación en la nube ofrecen servidores privados virtuales para permitir que las nuevas empresas y las empresas creen aplicaciones de alto rendimiento. La desventaja es que también permite a los atacantes crear botnets de alto rendimiento que pueden ser hasta 5.000 veces más fuertes«.

Cloudflare ha estado trabajando con proveedores y socios clave de computación en la nube para tomar medidas contra estas amenazas emergentes basadas en VPS y dice que ha logrado eliminar porciones sustanciales de estas nuevas redes de bots.

El panorama DDoS para el primer trimestre 23

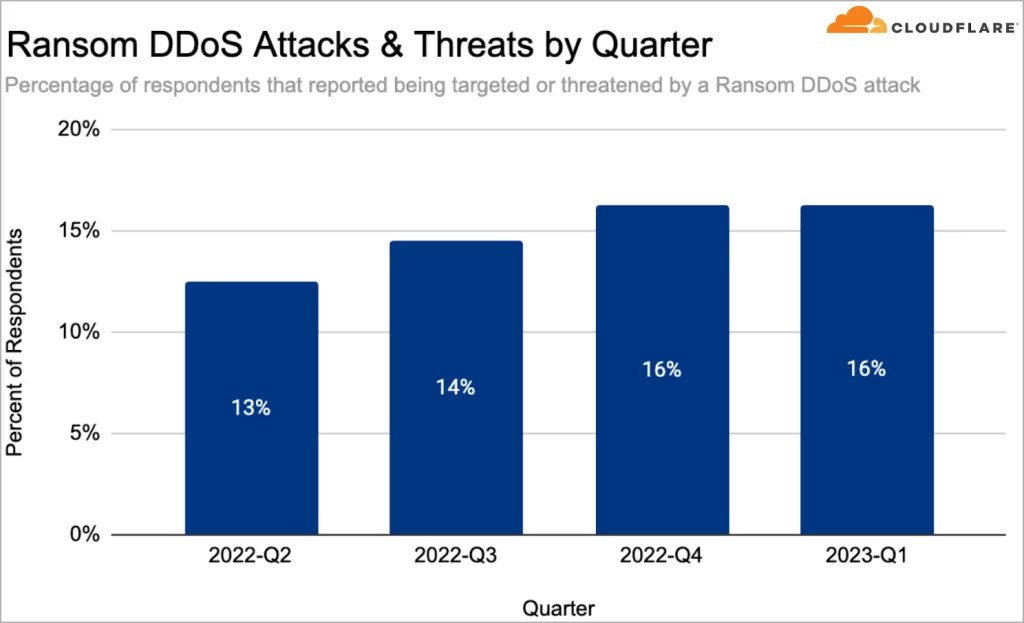

En general, Cloudflare informa una actividad constante de DDoS en el primer trimestre del año, con un aumento interanual notable del 60 % en los ataques DDoS, lo que representa el 16 % de todos los ataques DDoS registrados/informados.

Estos ataques DDoS basados en extorsión provocan cortes de servicio al objetivo al bombardearlo con tráfico basura y continúan indefinidamente hasta que la víctima satisface las demandas del atacante.

El país más atacado por ataques DDoS en general durante el primer trimestre de 2023 fue Israel, seguido de Estados Unidos, Canadá y Turquía. Los servicios de Internet, el marketing, el software y los juegos/apuestas fueron los principales objetivos.

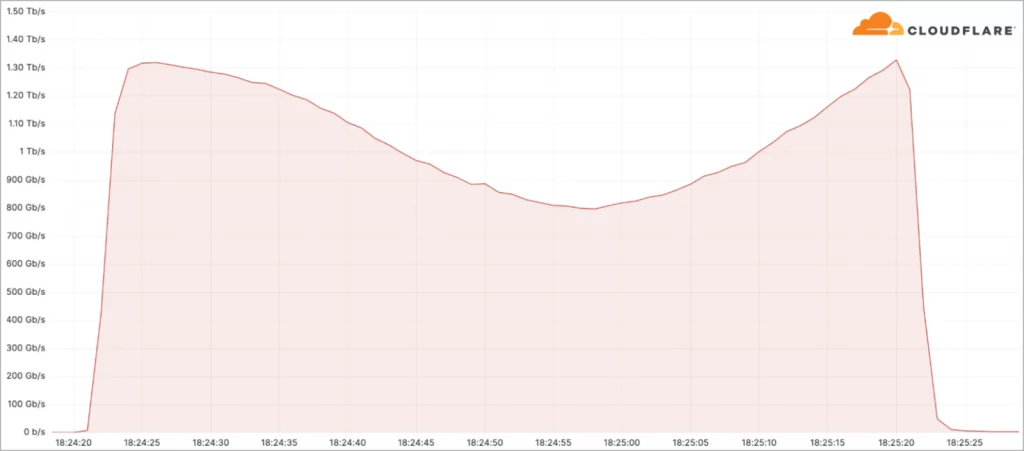

El ataque más significativo visto por Cloudflare este trimestre superó los 71 millones de solicitudes por segundo. Otro incidente notable fue un ataque DDoS de 1,3 terabits por segundo dirigido a un proveedor de servicios de telecomunicaciones en América del Sur.

En cuanto al tamaño y duración de los ataques, la mayoría de ellos (86,6%) duraron menos de 10 minutos, mientras que el 91% no superó los 500 Mbps.

Sin embargo, la cantidad de ataques más grandes sigue creciendo, con ataques que superan los 100 Gbps, registrando un aumento de alrededor del 6,5 % en comparación con el trimestre anterior.

Tendencias emergentes

Los ataques DDoS pueden manifestarse de muchas maneras y, a medida que las defensas evolucionan para abordarlos, los atacantes pueden idear nuevos métodos o volver a tácticas antiguas que los sistemas de protección más nuevos pueden no priorizar más.

En este trimestre, Cloudflare registró las siguientes tendencias emergentes:

- Aumento intertrimestral del 1565 % en ataques DDoS basados en SPSS (soluciones de productos y servicios estadísticos). Esto se debe a la explotación de dos fallas (CVE-2021-22731 y CVE-2021-38153) en el servicio Sentinel RMS License Manager, aprovechado para lanzar ataques DDoS de reflexión.

- Aumento intertrimestral del 958 % en los ataques DDoS de amplificación de DNS, en los que los atacantes aprovechan las fallas de la infraestructura de DNS para generar grandes cantidades de tráfico.

- Aumento intertrimestral del 835 % en ataques DDoS basados en GRE (encapsulación de enrutamiento genérico), en los que los atacantes abusan del protocolo GRE para inundar la red de la víctima con solicitudes basura.

Los ataques DDoS en el primer trimestre de 2023 muestran una tendencia de aumento en tamaño y duración, dirigidos a una amplia gama de industrias. Por lo tanto, las estrategias de defensa efectivas requieren soluciones de detección y mitigación automatizadas.